Mở đầu

Trở lại với series Writeup Hackthebox, ngày hôm qua Hackthebox đã cho retired bài Book này, được đánh giá là Medium. Bài này được mình làm từ 24/03 nhưng đến giờ mới được public. Hãy cùng mình tìm hiểu xem bài này chơi thế nào nha.

Trở lại với series Writeup Hackthebox, ngày hôm qua Hackthebox đã cho retired bài Book này, được đánh giá là Medium. Bài này được mình làm từ 24/03 nhưng đến giờ mới được public. Hãy cùng mình tìm hiểu xem bài này chơi thế nào nha.

Get User

Quét nmap thấy server này có trang web tại cổng 80.

Thực hiện đăng ký thì vào ổn k có vấn đề gì, thực hiện đăng ký theo mail admin@book.htb thì báo tài khoản này đã tồn tại.

Nhớ đến bài postbook ngày xưa thì đăng ký được theo đúng email của admin thì đăng nhập lại sẽ lên được admin

| |

Ở đây được gọi là tấn công SQL truncation. Cắt ngắn chuỗi SQL để bypass check name.

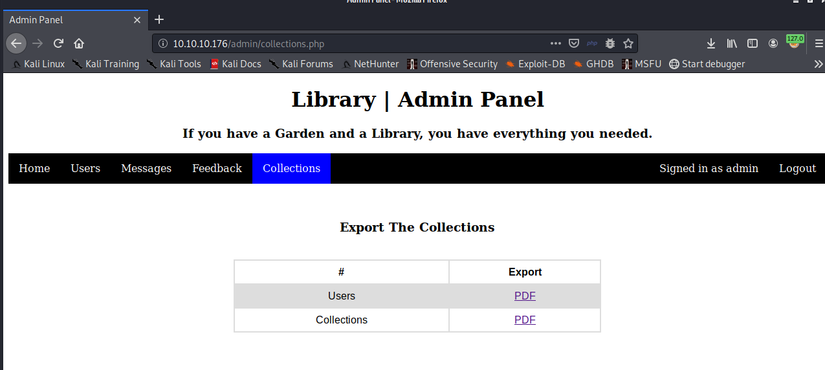

Đăng ký được tài khoản admin thì ngó xung quanh xem có chức năng gì.

Có 1 chức năng là Collection, giúp đăng sách lên, và admin có 1 chức năng là xem 1 danh sách Collection đó.

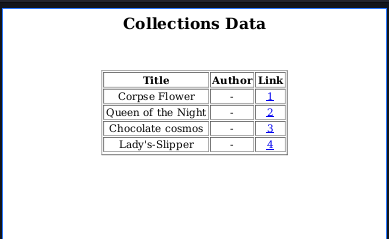

Và đây là nội dung của Collections

Ở đây, trong trang web có 1 chức năng là lấy tên sách và tác giả ghi vào file PDF bằng JS ở phía Server, qua đây có thể sử dụng JS để ghi file local vào trong file PDF để có thể đọc

| |

Điền tên sách với payload trên và thu kết quả

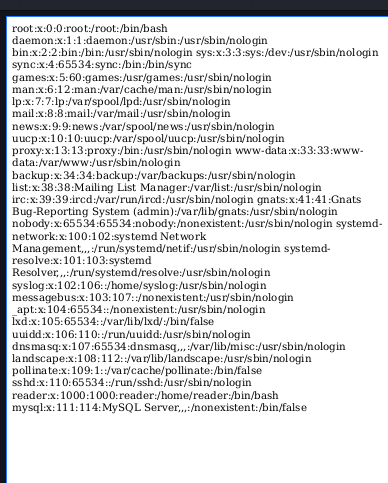

Đọc được file /etc/passwd, chúng ta có thể đọc file key rsa để có thể ssh đến server, ở đây có người dùng reader, có thể đoán thư mục key rsa là

/home/reader/.ssh/id_rsa

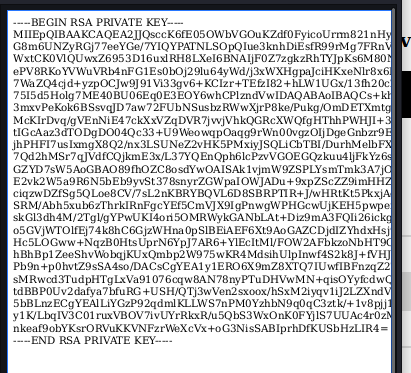

Lấy được file private key, có thể sử dụng để ssh đến server

Do file PDF k hiển thị đầy đủ private key, ở đây sử dụng công cụ để convert pdf sang text để lấy hết text từ file pdf https://github.com/pdfminer/pdfminer.six/

Lấy được privatekey rồi thì có thể ssh đến server

Lấy cờ User

Get Root

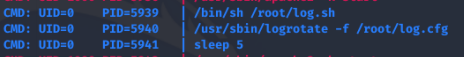

Chạy pspy64 để xem các tiến trình đang chạy trên server thì thấy

Root đang chạy chương trình logrotate để ghi vào log, tìm kiếm trên google xem chương trình này có exploit như nào thì có chương trình tại đây

https://github.com/whotwagner/logrotten

Compile gcc chương trình logrotten rồi đẩy lên trên box, đọc hướng dẫn ở trang github thì tạo 1 file payload lưu vào payloadfile

| |

Sau đó chạy chương trình và ghi vào file access.log thấy ở thư mục backups của user

| |

Mở thêm 1 terminal nữa để ghi vào file access.log

| |

Lần này chúng ta chỉ có 5s để đọc cờ, sau đó là bị đóng kết nối, tại máy lắng nghe cổng 4444, sau khi lên root rồi đọc cờ ngay :v

Kết

Một bài mà có khá nhiều kỹ thuật trong này, hi vọng mọi người có thể học được gì từ nó. Happy hacking!